Polônia turbina orçamento de ciberdefesa após ofensivas atribuídas à Rússia contra hospitais e água; nos EUA, alertas federais citam ataques que exploram PLCs e brechas de identidade; Brasil e Índia relatam pressão crescente — milhares de tentativas por dia — exigindo governança pública e transparência.

Os ataques digitais a serviços essenciais — água, energia, saúde — deixaram de ser hipótese remota. O quadro que emergiu em 2024–2025 revela um ambiente em que Estados e concessionárias disputam, em tempo real, o controle de infraestruturas críticas frente a atores estatais e grupos alinhados a interesses geopolíticos. Na Polônia, o governo elevou o orçamento de cibersegurança para o patamar de €1 bilhão em 2025, após uma sequência de ofensivas atribuídas a redes pró-Rússia contra hospitais e até o sistema de água de uma grande cidade; parte dos recursos vai especificamente para blindar companhias de abastecimento. O vice-ministro de Assuntos Digitais classificou o país como um dos alvos mais assediados da UE e detalhou tentativas diárias de intrusão — dezenas, todos os dias. O ataque à água foi contido antes de afetar o serviço, mas o recado ficou dado: a superfície de ataque é real e crescente.

A escalada polonesa não é isolada. Em março de 2024, a Casa Branca e a EPA enviaram carta a governadores alertando para ações de hackers estrangeiros contra sistemas de água e esgoto, com potencial de interromper o acesso a água potável. O documento cita casos envolvendo atores iranianos e chineses, inclusive a desativação de um controlador em uma autoridade de água na Pensilvânia — incidente que não chegou a comprometer o fornecimento, mas expôs pontos fracos de monitoramento remoto e contingência. Poucos meses antes, a AP havia relatado como o ataque à Municipal Water Authority de Aliquippa, associado ao grupo iraniano “CyberAv3ngers”, acendeu um debate no Congresso sobre padrões mínimos obrigatórios para um setor marcado por subfinanciamento e pulverização administrativa (mais de 50 mil sistemas locais).

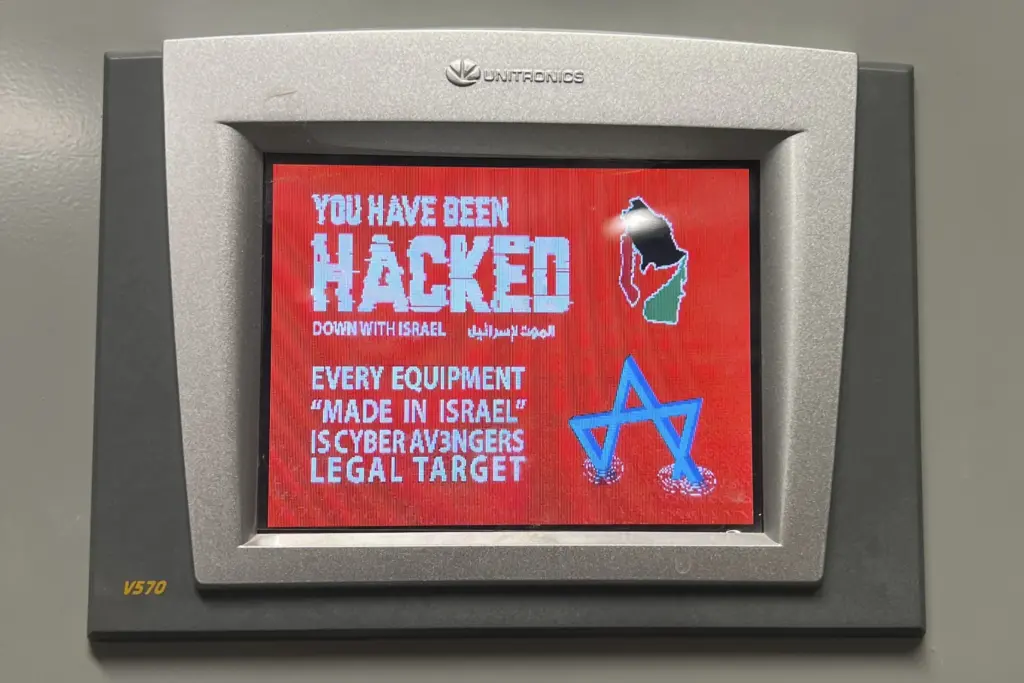

A crista técnica dessa onda é conhecida pelos engenheiros de automação: PLCs (controladores lógicos programáveis) e SCADA são o cérebro de bombas, válvulas e geradores. Quando mal configurados — senhas padrão, interfaces expostas à internet, ausência de segmentação — tornam-se porta de entrada para sabotagens silenciosas. Em 2023, a agência CISA (EUA) publicou alerta conjunto sobre atores afiliados ao IRGC explorando PLCs Unitronics em instalações de água, inclusive nos EUA, muitas vezes graças a dispositivos acessíveis pela web com credenciais de fábrica. O comunicado descreve invasões com mensagem de deface nos painéis e recomendações de mitigação imediatas (troca de senha padrão, VPN, segmentação e inventário de ativos).

Se os PLCs são a “mão” que mexe no físico, a “chave mestra” das redes corporativas continua sendo identidade e credenciais. Compromissos em provedores de identidade — de Active Directory a plataformas como Okta — produzem ondas de choque na cadeia: sessão sequestrada aqui vira acesso privilegiado ali, e logo a operação inteira engasga. Em 2023, a Okta reconheceu que a violação de seu sistema de suporte afetou praticamente todos os clientes, ampliando drasticamente o universo de alvos suscetíveis a phishing e uso de tokens. O episódio veio na esteira de ataques que derrubaram parte das operações da MGM e expuseram dados de clientes da Caesars, ambos com vetor de engenharia social sobre identidade e helpdesk. O recado é claro: sem higiene de identidade e MFA resistente a phishing, qualquer SOC vira bombeiro correndo atrás do fogo.

No tabuleiro geopolítico, a atribuição tem endereço. Em 2024, o Tesouro dos EUA sancionou lideranças do grupo russo “Cyber Army of Russia Reborn” pela mira em água e outras infraestruturas nos EUA e na Europa — parte de uma estratégia mais ampla de guerra híbrida que mescla sabotagem, campanha informacional e milícias digitais. A mensagem de Washington foi inequívoca: atacar bens públicos é cruzar linhas vermelhas.

A Polônia, ponto de apoio logístico da Ucrânia e fronteira sensível da OTAN, vive sob pressão híbrida contínua: da desinformação (como a falsa nota de mobilização no PAP) a ofensivas técnicas sobre redes setoriais. O governo polonês tem reagido com investimento, centros cívico-militares de ciberdefesa e protocolos de resposta afirmando a soberania nacional diante de interferências externas.

Ainda que muitas ofensivas não causem danos físicos, elas corroem a confiança pública. Na Índia, a prefeitura de Nagpur reportou mais de 2 mil tentativas de intrusão em um único dia contra aplicações que sustentam serviços como contas de água, certidões e reclamações — o tipo de “tempestade” que antecipa, com frequência, campanhas mais miradas. Mesmo bloqueadas por firewall e IPS, essas rajadas drenam recursos e expõem dependências de softwares desatualizados.

E o Brasil? O país convive com incidentes de alto impacto que, embora nem sempre atinjam diretamente água/energia, lembram como cadeias de identidade e TI frágil abalam serviços públicos. Do ataque ao ConecteSUS à ofensiva de ransomware no Judiciário, a conclusão é a mesma: quando concentrações de poder tecnológico ficam na mão de poucos fornecedores sem governança robusta, a resiliência some. A lição tem relação direta com saneamento e energia, setores onde PLCs e sistemas corporativos convivem: o gargalo de identidade (p. ex., AD/Okta) abre caminho para movimento lateral rumo ao ICS — e, com isso, risco operacional e reputacional. (Exemplos internacionais recentes bastam para ilustrar o encadeamento.)

O que muda na prática

-

Do compliance ao risco real

A carta da Casa Branca/EPA e os pacotes poloneses mostram uma guinada: não basta checklist. É preciso testar restauração, simular perda de telemetria e ensaiar operação manual — inclusive em boosters e subestações. Segurança é pública e deve ser auditável, com metas de redução de exposição de PLCs e dashboards de identidade sob verificação contínua. - Identidade primeiro, sempre

A superfície ICS costuma ser “estreita” se a borda de TI for dura. A cada vazamento ou abuso de sessão em provedores de identidade, multiplicam-se credenciais recicladas, MFA push aceito por fadiga e acessos remotos “excepcionais”. O caso Okta expôs a cauda longa desses eventos. Para mitigar, o pacote mínimo passa por MFA resistente a phishing, chaves FIDO, segmentação por privilégio, expiração agressiva de tokens e monitoramento de sessão. - PLCs fora da internet, com senha forte — e inventário vivo

Os alertas da CISA sobre Unitronics soam óbvios, mas seguem ignorados: nada de equipamentos expostos diretamente; trocar credenciais padrão; colocar VPN com duplo fator; registrar firmware e topologia; e criar playbooks para “perder o HMI” sem perder o serviço. Ao mesmo tempo, é crucial treinar equipes locais para executar bypass manual e operar com telemetria degradada. - Transparência e controle social

A prestação de contas quinzenais adotada em outros contextos de segurança pública deveria inspirar água e energia: publicar indicadores de ataque bloqueado, tempo médio de detecção, tempo de restauração e auditorias independentes. Em vez do silêncio que alimenta a mídia hegemônica com manchetes de pânico, abrir dados fortalece a confiança — e ativa uma rede de pesquisadores e coletivos que fazem contrainformação é poder, auditando e pressionando por boas práticas. - Evitar o “modo punitivo” e o estado de exceção

Resposta firme não significa atropelar direitos ou terceirizar a vigilância sem debate. A tentação de contratar “caixas-pretas” e expandir monitoramento opaco sob o pretexto de emergência digital é real. A alternativa progressista é democratização das comunicações e governança com participação social — inclusive nos conselhos de saneamento, energia e agências reguladoras.

Entre o imperialismo digital e a autonomia local

A disputa não é só técnica. Cada crise empurra países periféricos para “pacotes” de segurança vendidos como solução total, frequentemente atrelando dependências tecnológicas e jurídicas a jurisdições estrangeiras — um imperialismo de novo tipo. O contraponto é investir em soberania nacional: plataformas abertas, criptografia auditável, fornecedores múltiplos, certificação local e formação de quadros públicos. No curto prazo, sanear a borda (identidade) e a base (ICS) salva o dia; no médio, cria-se capacidade para não ser refém do próximo zero-day.

A curva global aponta para mais pressão. A Polônia reforça o escudo depois de deter ataques à água; os EUA elevam o tom para que governadores tratem cibersegurança de água/esgoto como política de saúde pública; autoridades europeias e americanas sancionam grupos russos por mirar bens comuns. Em paralelo, prefeituras como a de Nagpur exibem o que acontece na ponta: milhares de tentativas em 24 horas contra portais que pagam contas e emitem certidões — isto é, democracia cotidiana sob fogo baixo.

Se há um fio de esperança, ele passa por três frentes: (1) blindar identidade com MFA forte e vigilância a desvios comportamentais; (2) tirar PLCs da internet e documentar cada exceção; (3) comunicar com método, metas e métricas — porque sem público informado, a política de ciberdefesa para água e energia vira terreno de marketing e pânico. A disputa é de narrativa, sim, mas, sobretudo, de engenharia e de orçamento — e, como lembram os casos recentes, quem paga o preço da inércia é a população que abre a torneira e acende a luz.

Fontes

Financial Times – Polish hospitals and city water supply targeted by Russian hackers; Warsaw boosts cybersecurity to €1bn.

Reuters – U.S. warns that hackers are carrying out disruptive attacks on water systems.

AP News – States and Congress wrestle with cybersecurity after Iran attacks small town water utilities.

Reuters – U.S. sanctions leaders of “Cyber Army of Russia Reborn” over attacks on critical infrastructure.

Times of India – Cyberattack storm hits Nagpur: Over 2,000 hacking bids on servers in a day.

CISA – IRGC-affiliated cyber actors exploit Unitronics PLCs in water and other sectors (Joint Advisory AA23-335A).

CISA – Exploitation of Unitronics PLCs used in Water and Wastewater Systems.

AP News – Poland says fake PAP mobilization report likely from Russia; disinformation as hybrid war.

WIRED – Okta breach impacted all customer support users — not 1%.

AP News – Casino giant Caesars reports cyberattack; MGM Resorts sofre interrupções.